このブログは別の場所でSOCにも携わっている経験のある株式会社Armorisのseanが、本人の興味範囲に基づいて収集したサイバーセキュリティ関連の出来事をまとめたものです。 各出来事に関するコメントは個人の意見です。

サイバー世界情勢

地域的なサイバーセキュリティの話題。サイバー攻撃の話題の場合は、攻撃を受けた側の地域別に分類。地域分けが間違っていたらご容赦ください。

アジア

10/2

Attacks on Azerbaijan Businesses Drop Malware via Fake Image Files

以下、元の分析記事。

Threat Actors Exploit the Tensions Between Azerbaijan and Armenia

10/4

NATIONAL LOGISTICS PORTAL (NLP) DATA LEAK: SEAPORTS IN INDIA WERE LEFT VULNERABLE TO TAKEOVER BY HACKERS

10/5

-

https://mainichi.jp/articles/20231004/k00/00m/030/201000c?s=09

以下ですかね。

국정원, ‘북한의 조선업계 대상 해킹 확산’ 주의 당부

https://www.nis.go.kr:4016/resources/synap/skin/doc.html?fn=NIS_FILE_1696403626891

10/6

China-linked cyberspies backdoor semiconductor firms with Cobalt Strike

10/10

10/13

New APT Group Using Custom Malware to Attack Manufacturing & IT Industries

10/19

North Korea's Kimsuky Doubles Down on Remote Desktop Control

10/20

北米

10/10

米国、日本などアジア各国との情報協力深める-中国サイバー攻撃阻止

10/13

New California Delete Act Tightens Rules for Data Brokers

ヨーロッパ

10/2

10/18

RUSSIA-LINKED SANDWORM APT COMPROMISED 11 UKRAINIAN TELECOMMUNICATIONS PROVIDERS

10/20

Updated MATA attacks industrial companies in Eastern Europe

中東

10/10

Cyberattacks Targeting Israel Are Rising After Hamas Assault

10/11

Hacktivists Trageting Critical ICS Infrastructure in Israel and Palestine

10/18

Malicious “RedAlert - Rocket Alerts” Application Targets Israeli Phone Calls, SMS, and User Information

10/20

Hamas-linked app offers window into cyber infrastructure, possible links to Iran

Iran-Linked 'MuddyWater' Spies on Mideast Gov't for 8 Months

オセアニア

アフリカ

10/13

The Cyberwar Between the East and the West Goes Through Africa

10/5

Alarming spike in digital banking fraud and ATM bombings in South Africa

手口がデジタルバンキング詐欺とATM爆破(?)とあってびっくりしました。詐欺の方はヴィッシングなどのようですね。

脆弱性関連

10/2

New Marvin attack revives 25-year-old decryption flaw in RSA

Millions of Exim mail servers exposed to zero-day RCE attacks

10/4

ShellTorch flaws expose AI servers to code execution attacks

ShellTorchと言う名前が付いているようですね。

10/6

Looney Tunables: PoC Available for LPE Vulnerability Impacting Major Linux Distributions (CVE-2023-4911)

-

CVE-2023-4911

10/12

10/13

Ransomware attacks now target unpatched WS_FTP servers

curl Update Available for CVE-2023-38545 and CVE-2023-38546: High-Severity Vulnerability Could Lead to RCE

Dozens of Squid Proxy Vulnerabilities Remain Unpatched 2 Years After Disclosure

10/18

New Critical Zero-Day Vulnerability Affects Web UI of Cisco IOS XE Software & Allows Attackers to Compromise Routers

10/19

Active exploitation of Cisco IOS XE Software Web Management User Interface vulnerabilities

Russia and China-backed hackers are exploiting WinRAR zero-day bug

Critically close to zero(day): Exploiting Microsoft Kernel streaming service

10/20

NORTH KOREA-LINKED APT GROUPS ACTIVELY EXPLOIT JETBRAINS TEAMCITY FLAW

CI/CDツールの脆弱性の悪用に関する記事のようですね。悪意のあるコードを埋め込み、拡散するのが目的でしょうかね。

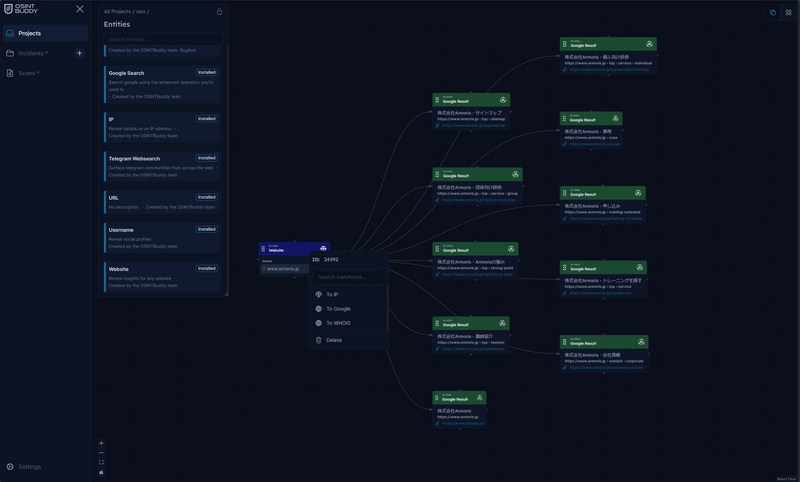

分析手法、ツール関連

10/4

Apepe - Enumerate Information From An App Based On The APK File

解析・分析・研究記事

10/2

How Equifax Was Breached in 2017

2017年のEquifaxにおけるインシデントの振り返り。

https://blog.0x7d0.dev/history/how-equifax-was-breached-in-2017/?s=09

10/3

The “Evil” of Everything – Part I: EvilProxy Rises AitM

The “Evil” of Everything – Part II: Evilginx and EvilQR Rises AitM

10/4

USING CLOUDFLARE TO BYPASS CLOUDFLARE

10/12

The Art of Concealment: A New Magecart Campaign That’s Abusing 404 Pages

10/13

DarkGate Opens Organizations for Attack via Skype, Teams

Void Rabisu Targets Female Political Leaders with New Slimmed-Down ROMCOM Variant

10/20

Money-making scripts attack organizations

マルウェア

10/3

BunnyLoader, the newest Malware-as-a-Service

10/5

10/10

マルウェア「gokcpdoor」を用いた日本組織を狙う攻撃キャンペーン

10/13

ToddyCat hackers use 'disposable' malware to target Asian telecoms

使い捨てのマルウエアというのが気になったのですが、スピアフィッシング手標的用にカスタマイズしていると言うことのようですね。

10/19

フィッシング

10/2

フィッシングサイトのドメイン「workers.dev 」急増、デジタルアーツ調査

調査で遭遇した記憶がありますね。

https://scan.netsecurity.ne.jp/article/2023/09/29/50007.html

10/4

Home Grown Red Team: LNK Phishing Revisited In 2023

lnkファイルを使った手法の分析のようですね。

https://assume-breach.medium.com/home-grown-red-team-lnk-phishing-revisited-in-2023-364daf70a06a

10/20

Hackers Exploit QR Codes with QRLJacking for Malware Distribution

リンクの代わりにQRコードを使うフィッシングのようですね。クイッシング攻撃と書いてあるようです。

https://www.hackread.com/hackers-exploit-qr-codes-qrljacking-malware/

APT

10/2

APT34が新しいマルウェアによるフィッシング攻撃を展開

10/6

APT Profile: Dark Pink APT Group

ランサムウェア

複数のランサムウェアを使う攻撃が出てきているようですね。

10/2

FBI WARNS OF DUAL RANSOMWARE ATTACKS

先月収集分の記事にもこの攻撃手法に関するものが含まれていますね。デュアルランサムウェア攻撃という名前が付いたと言うことですかね。

https://securityaffairs.com/151722/cyber-crime/fbi-warns-dual-ransomware-attacks.html?amp=1

以下、FBIの通知?通知の中でもデュアルランサムウェアと言う言葉は使われていますね。

Two or More Ransomware Variants Impacting the Same Victims and Data Destruction Trends Summary

10/3

Ransomware gangs now exploiting critical TeamCity RCE flaw

CI/CDツールの脆弱性を悪用しているらしいですね。ビルド関係の機能に侵入できれば、悪意あるコードを挿入でき、それが早い段階で適用される可能性があることになるのですかね。

10/4

EXCLUSIVE: LIGHTING THE EXFILTRATION INFRASTRUCTURE OF A LOCKBIT AFFILIATE (AND MORE)

TWO HACKER GROUPS ARE BACK IN THE NEWS, LOCKBIT 3.0 BLACK AND BLACKCAT/ALPHV

10/5

Dark Web Profile: Snatch Ransomware

10/6

ランサムウェア/攻撃グループの変遷と繋がりRev.2.11

Lorenz ransomware crew bungles blackmail blueprint by leaking two years of contacts

LostTrust Ransomware | Latest Multi-Extortion Threat Shares Traits with SFile and Mindware

Qakbot-affiliated actors distribute Ransom Knight malware despite infrastructure takedown

10/10

HelloKitty ransomware source code leaked on hacking forum

10/19

Features and Enhanced Capabilities of GhostLocker

サブスクリプション契約な点が次世代なんですかね。時流には乗ってますね。

https://socradar.io/ghostlocker-a-new-generation-of-ransomware-as-a-service-raas/

10/20

BlackCat ransomware uses new ‘Munchkin’ Linux VM in stealthy attacks

悪意あるNPMパッケージ

10/6

Malicious Packages Hidden in NPM

Typosquatting campaign delivers r77 rootkit via npm

こちらはタイポスクワッティングを利用とありますね。

https://www.reversinglabs.com/blog/r77-rootkit-typosquatting-npm-threat-research

Botnet

10/5

Origin of the Botnets: New Mirai-based Botnet Variants Emerge (hailBot, kiraiBot, and catDDoS)

10/10

10/12

MIRAI-BASED DDOS BOTNET IZ1H9 ADDED 13 PAYLOADS TO TARGET ROUTERS

10/13

DDoS

HTTP/2Rapid Resetの影響で記事が増えましたね。

10/3

KillNet Claims DDoS Attack Against Royal Family Website

10/5

Russian Hacktivism: Flashy Non-Events or Serious Threat?

10/11

Internet-Wide Zero-Day Bug Fuels Largest-Ever DDoS Event

HTTP/2Rapid Resetが影響しているようですね。

https://www.darkreading.com/cloud/internet-wide-zero-day-bug-fuels-largest-ever-ddos-event

New 'HTTP/2 Rapid Reset' zero-day attack breaks DDoS records

マルバダイジング

Microsoft Bing Chat pushes malware via bad ads

Bingチャットに悪意ある広告が挿入できるとかありますね。

https://www.theregister.com/2023/09/29/microsoft_bing_chat_malware/

オープンリダイレクト

EvilProxy uses indeed.com open redirect for Microsoft 365 phishing

フィッシングサイトに誘導するためにオープンリダイレクトを利用しているようですね。

RAT

10/6

'Operation Jacana' Reveals DinodasRAT Custom Backdoor

インフォスティーラー

10/19

Single Sign On and the Cybercrime Ecosystem

ダークウェブ

10/10

Largest Dark Web Webinjects Marketplace “In The Box” Discovered

From the Dark Seas of Cyberspace: Unraveling “Fun” Facts of the Dark Web

10/18

0-Day Sale, Swiss and US Data Leaks, Indian and Saudi Arabian Services’ Access Sales

イーサハイディング

10/18

テイクダウン

Authorities confirm RagnarLocker ransomware taken down during international sting

レポート・まとめ

10/3

10/10

「破産手続き開始」企業サイトの“改ざん被害”各地で相次ぐ 背景に「恒心教」の可能性も…実在する弁護士の名前が記載

レポートではないですが、まとめとしては良いかと。

10/13

Ransomware review: October 2023

フォーティネット、2023年上半期の脅威レポート--ランサムウェア検知数は半年で13倍に

【2023年9月号】暴露型ランサムウェア攻撃統計CIGマンスリーレポート

Ransomware Attacks Double: Are Companies Prepared for 2024's Cyber Threats?

ヘルスケア業界が狙われていると言っているようですね。

https://thehackernews.com/2023/10/ransomware-attacks-doubled-year-on-year.html?m=1

10/18

Essential CTI Capabilities for Effective SOC Operations

SOCにおける脅威インテリジェンス活用の記事のようですね。

https://socradar.io/essential-cti-capabilities-for-effective-soc-operations/

ブラックテックの正体は 背後に中国? 情報は抜かれ続ける…

悪質なショッピングサイト等に関する統計情報(2023年上半期)(JC3)

10/19

IT admins are just as culpable for weak password use

一般ユーザーの良くあるパスワードリストの記事は何度か見かけましたが、管理者アカウントのパスワードリストの記事は初めて見ました。

情報セキュリティ安心相談窓口の相談状況[2023年第3四半期(7月~9月)]

The CISO Report

10/20

FBIはいかにQbotに打撃を与えたか

官公庁・組織・団体公表

CISA

10/20

Phishing Guidance: Stopping the Attack Cycle at Phase One

NSA and CISA

NISC

10/2

警察庁

10/2

システム・セキュリティ業界の動向

Google(Android)

10/4

Google to bolster phishing and malware delivery defenses in 2024

Gmailの強化をするようですね。

以下、日本語で読める同じ話題

Gmailがメールを1日5000件以上送信するユーザーに「購読解除ボタンの設置」「メールの認証」などのスパム対策要件を設ける

https://gigazine.net/news/20231004-googles-changes-prevent-gmail-spam/

10/18

SpyNote Android malware spreads via fake volcano eruption alerts

イタリアの災害情報を提供するIT-alertの偽物を使うようですね。災害が多いという意味では日本も同じなので気になりました。

Microsoft

10/11

Microsoft to kill off VBScript in Windows to block malware delivery

VBScriptが廃止になるようですね。いち技術者としては寂しさも感じますが、仕方ないですね。

Python

10/5

Hundreds of malicious Python packages found stealing sensitive data

The evolutionary tale of a persistent Python threat

業界別インシデント

可能な限り業種を調べて分類していますが、間違い等ありましたらご容赦ください。

金融・保険

10/3

South African insurance clients hit in massive global cyberattack

10/10

Third Flagstar Bank data breach since 2021 affects 800,000 customers

暗号資産

10/18

トゥルーUSD サードパーティベンダーでの攻撃受けユーザーデータ一漏洩の恐れ

製造

10/12

Simpson Manufacturing shuts down IT systems after cyberattack

情報

10/3

10/6

Major CRM Provider Really Simple Systems Leaked 3M Customer Records

通信

10/6

Lyca Mobile investigates customer data leak after cyberattack

教育

教育業界は記事が多いですね。カシオ計算機株式会社のインシデントの影響が出ているようです。

10/3

FAQ Frequently asked questions(Hochschule Furtwangen University)

情報からの推測ですが、ランサムウェアのようですね。

10/12

県立高校教諭、ウイルス感染警告画面に表示された番号に架電し遠隔操作

「MHJストア」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ(株式会社マウンハーフジャパン)

ペイメントアプリケーションの改ざんのようですね。最近は教育関連の企業の記事が増えてきた気がしています。

10/20

不正アクセスによる個人情報漏えいについて(千葉県教育委員会)

カシオ計算機株式会社のインシデントの影響のようですね。この件もサプライチェーン管理になるのでしょうか。

https://www.pref.chiba.lg.jp/kyouiku/shidou/giga/2023casiorouei.html

二階堂高で個人情報305人分漏えい 教育アプリに不正アクセス

カシオ計算機株式会社のインシデントの影響のようですね。

医療・医薬・ヘルス

10/10

23andMe Cyberbreach Exposes DNA Data, Potential Family Ties

DNA検査会社からの漏洩だそうで、遺伝的祖先の情報が含まれるとか書いてありますね。

https://www.darkreading.com/attacks-breaches/23andme-cyberbreach-exposed-dna-data-family-ties

小売、卸売

10/13

電気機器

10/5

10/6

Sony Interactive Entertainment has notified current and former employees and their family members about a data breach.

Sony Confirms Data Stolen in Two Recent Hacker Attacks

10/10

ソニーがセキュリティ侵害で約6800人分の従業員データが流出したことを認める

Blackbaud agrees to $49.5 million settlement for ransomware data breach

10/19

不正アクセスによる個人情報漏えいのお詫びとご報告(カシオ計算機株式会社)

出版

10/10

ゲーム

10/20

10/13

Shadow PC warns of data breach as hacker tries to sell gamers' info

エネルギー

10/19

Colonial Pipeline Denies Breach by RANSOMEDVC Ransomware Group

攻撃者の主張に対して否定したと言う記事なので、ここに置くべきではないのかも知れませんが。

https://www.hackread.com/ransomedvc-colonial-pipeline-cybersecurity-breach/

官公庁・公的機関

10/10

ALPHV ransomware gang claims attack on Florida circuit court

協会

10/2

独立行政法人

運輸

10/5

ETC利用照会サービスサイトへの不正アクセス・ログインについてのお詫びとお知らせ(東日本高速道路株式会社、中日本高速道路株式会社、西日本高速道路株式会社、首都高速道路株式会社、阪神高速道路株式会社、本州四国連絡高速道路株式会社)

リスト型攻撃でしょうかね。

10/11

サイバー攻撃で止まった名古屋港、必要なのは驚くほどシンプルな対策

名古屋港の件を受けての対策に関してのようですね。

Air Europa data breach: Customers warned to cancel credit cards

クレジットカード情報の漏洩で該当のカードの解約をお願いしているらしいですね。

10/12

BianLian extortion group claims recent Air Canada breach

宿泊

Booking.comのインシデント影響が続いていますね。

10/3

Motel One discloses data breach following ransomware attack

最近、ホテル関係の記事が増えたように思いますが、Booking.comの件が影響しているのでしょうか。本件はそれとは無関係のようですが、ホテルにも個人情報が集まると思われるので、標的にされやすいのでしょうかね。

10/10

不正アクセスによるお客様の個人情報流出の可能性及びフィッシングサイトに誘導するメッセージの配信についてのお詫びとお知らせ(JR東日本ホテルメッツ 五反田)

こちらもBooking.comの件の影響のようです。

https://www.hotelmets.jp/sys/mets_topics.cgi?t=6182&h=183&c=1

不正アクセスによるお客様の個人情報流出の可能性と、フィッシングサイトに誘導するメッセージの配信についてのお詫びとお知らせ(ロワジールホテル豊橋)

こちらもBooking.comの件の影響のようです。

https://www.loisir-toyohashi.com/terms_and_conditions/important%20notices.pdf

非営利団体関連

10/4

EUROPEAN TELECOMMUNICATIONS STANDARDS INSTITUTE (ETSI) SUFFERED A DATA BREACH

不明

業種がわからなかった企業を記事をここにまとめます。

10/13

当サイトへの不正アクセスによる個人情報漏えいに関するお詫びとお知らせ(株式会社FAN SMILE)

AI関連

10/13

AI algorithm detects MitM attacks on unmanned military vehicles

悪用されたらやばい話かと思って読み始めたら、防御する側でのAI活用の記事でした。軍用となると、こういう防衛策も講じておく必要がありそうですね。

元のレポート。

New cyber algorithm shuts down malicious robotic attack

啓蒙・教育・人材関連

10/4

Decrypting the Shadows: Revealing the Secrets of Ransomware Operators – An Interview with @htmalgae

気になった記事

10/6

10/10

なぜHTTP/3は急速に普及していったのか、その利点とは?

ネコがキーボードの上に飛び乗ったことで4時間にわたってサーバーのシステムが停止する事例が発生

10/11

MUFG, Japan Banks Hit by Glitches in Money Transfer System

10/18

Pythonがプログラムを実行する流れ、最後に「バイトコード」が生成される

昔読んだ、オブジェクト指向言語やインタプリタ言語の動きを解説した本を思い出しました。

https://xtech.nikkei.com/atcl/nxt/column/18/02585/092000003/